-지디넷 컬럼입니다.

스티브 잡스의 존재와 협력은 여러 의미를 가진다. 잡스 시절의 애플은 폐쇄적이고 독자적인 영역을 가지려는 방향이 매우 강했고 실제로도 그렇게 했다. 잡스 이후의 애플은 어떨까?

■웹으로부터 시스템을 보호하라

단언컨대 지금껏 애플에 대한 공격이 그리 심하지 않았던 것은 그럴만한 가치가 없었기 때문이지 문제가 없어서가 아니다. 시스템에 대한 보호는 폐쇄적인 운영만으로는 한계를 지닐 수 밖에 없다. 스스로가 잘 할 수 있는 분야에 집중을 한다는 것은 상대적으로 다른 분야에서의 부족함을 노출 시키게 되고, 이런 부족한 부분을 상쇄하기 위해 협력이 진행이 된다.

스톱배드웨어 사이트의 경우 2012년 1월 현재 79만여 개의 위험성이 있는 URL 정보를 보유하고 있다. 그 URL 정보의 대부분은 구글 검색과 밀접하게 연관이 되어 있다. 방문한 도메인을 색인화 하는 과정에서 악성코드 유포에 대한 흔적과 시도를 발견한 것들을 전 세계적으로 리스팅하고 있으며, 2006년 처음 시작 시기부터 주의 깊게 살펴 보던 전략 중 하나였다.

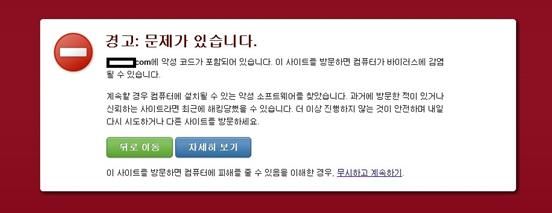

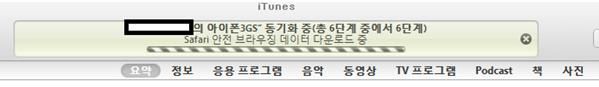

애플에서의 세이프브라우징 관련된 일부 이슈는 여기에서(http://blog.intego.com/google-safe-browsing-data-syncs-to-ios-devices-via-itunes/ ) 확인이 가능하다. 공식적으로 알려지지도 않았고 대부분의 사용자들이 인지하지 못하는 사이에 기능은 추가됐고 사용이 시작되고 있다.

이 Fraud Warning의 의미는 사파리 브라우저를 이용해 웹 서핑을 할 때, 구글에서 판정한 위험성 있는 사이트에 대해 경고를 하겠다는 의미이다. 클라이언트에서 데이터를 받아서 이를 활용해 차단을 하는 것이기에 일정기간이 지나야만 하고, 또 동기화 횟수가 의미 있는 횟수까지 진행돼야 블록이 되는 것을 볼 수 있을 것이다. 아직은 시작일 뿐이다.

이제 안드로이드 플랫폼에서도 언제든지 운영체제의 지원과 버전업을 통해 기능 추가가 가능한 구글이 모바일 시장을 평정한 것은 아닐까? 최소한 보안이라는 측면에서 보면 이는 분명해 보인다.

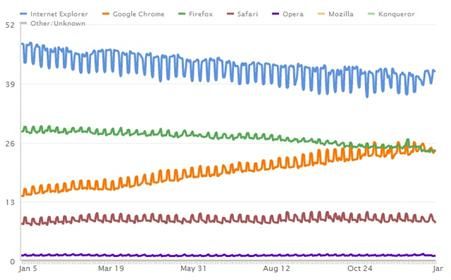

유선인터넷 환경에서의 브라우저 중 크롬, 파이어폭스, 사파리의 점유율은 이미 절반을 넘는다. 마이크로소프트 IE와의 차별성은 보안이라는 측면에서 적극적으로 나타날 것이고 이 핵심에는 구글의 스톱배드웨어 DB가 들어간다.

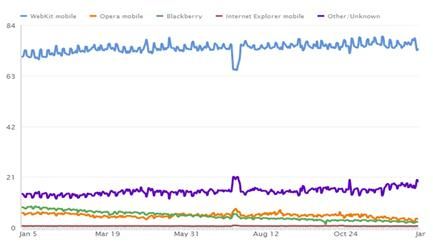

웹킷(WebKit)을 엔진으로 사용하는 브라우저의 사용률이 80%에 육박하고 있다. 즉 모바일 브라우저의 대부분은 웹킷 엔진(크롬과 사파리) 기반이고 다수가 애플의 사파리로 추정된다. 모바일과 유선 플랫폼 모두에서 밀월은 시작됐고 그들의 힘은 더 커질 것이다. 이게 오랜 기간을 준비한 힘이다. 이제 그때가 된 것이다.

주말만 악성코드를 유포하거나 더 잦은 간격으로 악성코드를 유포한다면 구글이 탐지하고 대응 할 수 있을까? 그리고 위험에 대한 사전차단이 가능할까? 지금 당장 직면한 위협에 대해서도 한계가 있는 상황은 데이터가 누적되고 관찰 되기 이전까지는 전 세계 그 어떤 회사도 이의제기를 할 수 없는 현실이다. 특히 그 회사가 구글이라면 더더욱 그러하다.

스티브 잡스의 존재와 협력은 여러 의미를 가진다. 잡스 시절의 애플은 폐쇄적이고 독자적인 영역을 가지려는 방향이 매우 강했고 실제로도 그렇게 했다. 잡스 이후의 애플은 어떨까?

애플과 구글은 모바일 분야를 중심으로 강력한 라이벌 구도를 유지해 왔기에 양사에게 협력이라는 단어가 썩 어울리는 편은 아니다. 이러한 거대기업들이 협력을 시작 했다면 IT 세계의 흐름은 어떤 식으로 흘러 갈 것인지 예측 하기가 매우 어려워진다. 특히 그 분야가 보안 측면이라면 변화의 폭은 매우 커질 수도 있는 문제이다. 은밀한 밀월은 조용히 시작되었다.

애플과 구글의 전략적 차이점은 다음과 같다.

애플의 iOS는 폐쇄형으로 독자적인 생태계를 유지해 생존했고, 구글의 안드로이드는 오픈 플랫폼으로 자유도를 부여함으로써 비중을 높이는 전략을 사용해 모바일 시장에서 성장했다. 다른 방식으로 성장한 양사의 플랫폼에서 협업이 이루어 진다는 것은, 다른 기업들에 재앙의 시작이 될 수도 있을 것이다. 비단 보안뿐 아니라 산업 전체의 측면에서 말이다. 이미 변화가 시작됐다는 것을 알아채고는 있을까?

지난 2011년 10월, 애플 iOS에 작은 변화가 있었다. 아직 이를 눈치채고 있는 사람은 그리 많지 않아 보인다. 이 변화의 시작은 사파리 브라우저를 통해 시작되고 있으며 애플의 아이튠즈(iTunes)에서도 미세하나마 변화가 적용되기 시작했다. 그 내용은 구글이 2006년부터 데이터와 비용을 제공해 운영 중인 사이트 ‘스톱배드웨어(Stopbadware)’로부터 시작이 된다. ‘세이프브라우징(Safe Browsing)’이라는 이름으로, 인터넷 서핑 중에 악성코드 감염 가능성이 있는 도메인을 사용자에게 알려줌으로써 위험성을 사전에 인지하도록 하는 것이 주된 목적이다.

|

■웹으로부터 시스템을 보호하라

그렇다면 왜 애플의 사파리 브라우저는 구글의 세이프브라우징 데이터를 이용하는 것인가?

그 이유는 무선 환경에서의 웹서핑도 (유선과) 동일한 위험에 노출된다는 것을 인정 했기 때문이다. 사파리를 이용한 웹 기반 탈옥은 2010년에 이미 증명됐고 웹 서핑만을 통해서도 기기에 대한 탈옥과 설정 변경이 자유롭다는 것이 증명된 바 있다. 애플리케이션(이하 앱)을 통한 위험과는 차원이 다른 위험에 직면한 것이다.

|

단언컨대 지금껏 애플에 대한 공격이 그리 심하지 않았던 것은 그럴만한 가치가 없었기 때문이지 문제가 없어서가 아니다. 시스템에 대한 보호는 폐쇄적인 운영만으로는 한계를 지닐 수 밖에 없다. 스스로가 잘 할 수 있는 분야에 집중을 한다는 것은 상대적으로 다른 분야에서의 부족함을 노출 시키게 되고, 이런 부족한 부분을 상쇄하기 위해 협력이 진행이 된다.

그렇다면 왜 구글인가? 무선 플랫폼에서 경쟁하고 있는 애플의 iOS와 구글의 안드로이드가 협력을 해야 할만큼 절박한 것들은 무엇이었을까?

|

스톱배드웨어 사이트의 경우 2012년 1월 현재 79만여 개의 위험성이 있는 URL 정보를 보유하고 있다. 그 URL 정보의 대부분은 구글 검색과 밀접하게 연관이 되어 있다. 방문한 도메인을 색인화 하는 과정에서 악성코드 유포에 대한 흔적과 시도를 발견한 것들을 전 세계적으로 리스팅하고 있으며, 2006년 처음 시작 시기부터 주의 깊게 살펴 보던 전략 중 하나였다.

악성코드를 유포한다는 것은 특정 웹사이트를 방문 하였을 때 액티브X든 어떤 형태의 악성코드 감염 행위가 사용자의 PC에 발생 된다는 것을 의미한다. 이 정보를 현재 활용하고 있는 파이어폭스(Firefox)와 크롬(Chrome), 페이팔(Paypal)에 이어 애플의 사파리가 추가됐다. 사파리 브라우저가 추가됐다는 의미는 스마트폰 환경의 절반 가량을 차지하고 있는 애플의 i-시리즈 모두에 적용되고 있다는 뜻이다.

무선과 유선 인터넷의 차이점은 없다. 또한 스마트폰 운영체제도 이젠 웬만한 PC 사양과 동일하지 않던가? 좀 더 경량화 되고 단순화됐을 뿐이지 그 핵심은 달라지지 않는다. 따라서 공격도 동일한 효과를 가지게 되며 효율적인 전파 수단으로 웹이 사용되고 있을 뿐이다.

■애플의 Safe Browsing

애플에서의 세이프브라우징 관련된 일부 이슈는 여기에서(http://blog.intego.com/google-safe-browsing-data-syncs-to-ios-devices-via-itunes/ ) 확인이 가능하다. 공식적으로 알려지지도 않았고 대부분의 사용자들이 인지하지 못하는 사이에 기능은 추가됐고 사용이 시작되고 있다.

|

이 Fraud Warning의 의미는 사파리 브라우저를 이용해 웹 서핑을 할 때, 구글에서 판정한 위험성 있는 사이트에 대해 경고를 하겠다는 의미이다. 클라이언트에서 데이터를 받아서 이를 활용해 차단을 하는 것이기에 일정기간이 지나야만 하고, 또 동기화 횟수가 의미 있는 횟수까지 진행돼야 블록이 되는 것을 볼 수 있을 것이다. 아직은 시작일 뿐이다.

|

이제 안드로이드 플랫폼에서도 언제든지 운영체제의 지원과 버전업을 통해 기능 추가가 가능한 구글이 모바일 시장을 평정한 것은 아닐까? 최소한 보안이라는 측면에서 보면 이는 분명해 보인다.

구글이 흔들 수 있는 플랫폼의 규모는 이제 절대적이다. 안드로이드라는 모바일 플랫폼 이외에도 애플의 모바일 운영체제까지 일부 영향을 끼치기 시작했다. 그리고 그 범위는 점진적으로 확대 되고 애플로서는 선택의 여지가 없게 될 것이다. 다른 기업들도 마찬가지다. 애플과 구글을 빼고 모바일 플랫폼을 이야기 할 수 없고, 이들 양사가 협력하는 부분은 절대적이 될 수 밖에 없다. 오랫동안 준비해 온 구글의 또 다른 무기는 이렇게 공개적으로 나타나고 있다.

■Why Google, Why Stopbadware?

구글은 이미 2006년부터 스톱배드웨어를 지원해 왔다. 악성코드 유포 행위의 심각성은 이때부터라고 봐야 하는데 기업규모에 비해 상당히 빠르게 움직였다. 초기에는 단순히 봇넷이나 스팸메일, 악성코드를 직접 올려두고 사용자에게 배포하는 형태에 대해 초점을 맞추었을 것이다. 지금은 또 다른 체계에 의해 강력한 검색 DB와 이 결과에 기반한 악성코드 탐지 및 비정상행위 탐지를 통해 등록을 하고 있는 것으로 추정된다.

1~2억 개 가량의 도메인을 크롤링하고 주기적으로 데이터를 수집하는 압도적인 검색 역량과 기술을 가지고 있는 구글에 대적할 기업은 없다. 또 구글은 이 기술을 다른 방향으로 활용하는 첫 분야로 이미 오래 전부터 보안을 선택한 것이다. 지금까지는 무료였으나 과연 이게 언제까지 무료로 될 것인가? 또한 그들만이 할 수 있는 기술은 은밀한 지배력을 더 크게 만들 것임은 분명한 일 아닌가?

최대 100만개 가량의 도메인이 악성코드 유포 행위 감지로 등록됐으며 현재는 70~80만개 가량의 도메인이 상시 유지되고 있는 상태인 스톱배드웨어의 데이터는 현재 공식적으로 브라우저 시장에서 오페라(Opera)와 인터넷익스플로러(IE)를 제외한 대부분의 브라우저에 적용 되고 있다. 크롬, 파이어폭스, 사파리의 점유율은 대체 어느 정도 일까? 유선 플랫폼이 아닌 모바일에서의 점유율은 대체 얼마던가?

|

유선인터넷 환경에서의 브라우저 중 크롬, 파이어폭스, 사파리의 점유율은 이미 절반을 넘는다. 마이크로소프트 IE와의 차별성은 보안이라는 측면에서 적극적으로 나타날 것이고 이 핵심에는 구글의 스톱배드웨어 DB가 들어간다.

|

웹킷(WebKit)을 엔진으로 사용하는 브라우저의 사용률이 80%에 육박하고 있다. 즉 모바일 브라우저의 대부분은 웹킷 엔진(크롬과 사파리) 기반이고 다수가 애플의 사파리로 추정된다. 모바일과 유선 플랫폼 모두에서 밀월은 시작됐고 그들의 힘은 더 커질 것이다. 이게 오랜 기간을 준비한 힘이다. 이제 그때가 된 것이다.

그런데 만약 스톱배드웨어에서 수집하는 악성코드 유포 도메인이 무용지물이라면? 심각한 뒷북이라면 판도는 어떻게 변할까? 또한 철썩 같이 믿고 있는 백신들에게 탐지되지 않는 악성코드라면 상황은 어떻게 변할까? 탐지가 안 되는 악성코드는 지능형지속가능위협(APT)이라고 책임전가를 하면 끝인가?

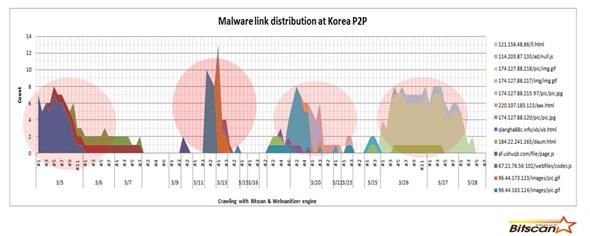

검색엔진을 통해 크롤링을 하고 색인화 한 이후 위험성을 분류하는 시간까지 일정시간이 소요 될 수 밖에 없고(등록에는 빨라야 3일에서 일주일 정도 걸리며 반대로 등록해제에도 그 정도의 기간이 소요된다.), 공격자들은 이미 그 시간 이내에 악성코드 유포를 종료하고 다른 곳으로 옮겨 간다. 구글이 블록을 해도 이미 공격자는 그곳에 없다.

|

주말만 악성코드를 유포하거나 더 잦은 간격으로 악성코드를 유포한다면 구글이 탐지하고 대응 할 수 있을까? 그리고 위험에 대한 사전차단이 가능할까? 지금 당장 직면한 위협에 대해서도 한계가 있는 상황은 데이터가 누적되고 관찰 되기 이전까지는 전 세계 그 어떤 회사도 이의제기를 할 수 없는 현실이다. 특히 그 회사가 구글이라면 더더욱 그러하다.

구글과 애플이 협력을 시작했지만 그 한계는 명확하다. 언제든 공격자가 변경된 악성코드를 수시로 유포 할 수 있는 환경에서 악성코드를 뿌리는 사이트만 차단 한다고 해서 대책이 될 수 있을까? 이 점은 서비스를 이용한 차단을 하는 구글이나 악성코드 분석을 통해 대응을 하는 백신업체들이나 마찬가지 문제를 가진다. 공격자들은 이미 이 두 가지 대응 방향을 충분히 농락하고 즐기는 상황이다.

즉시적인 적용과 차단이 가능한가? 또 백신들에 탐지가 안 되는 악성코드들도 형태에 관계 없이 판별이 가능한지가 다음 전략의 핵심이다. 아직 구글도 여기까지는 도달하지 못했다.

개선을 위해서는 악의적이라고 평가 할 수 있는 판단기준의 변경과 악성코드 유포에 이용되는 경로(Mola Mola - http://www.zdnet.co.kr/column/column_view.asp?artice_id=20111122113937 )를 찾아 낼 수 있는지가 미래 대응 전략의 핵심과 경쟁력이 될 것이다. 이것은 유무선을 가리지 않고 동일하게 적용된다. - 바다란

'Security Indicator' 카테고리의 다른 글

| 고급 보안 정보 제공 서비스 시작 (0) | 2012.02.08 |

|---|---|

| History of p4ssion (바다란) (2) | 2011.12.06 |

| 진짜 SaaS (Security as a service)의 시작에서 (0) | 2011.09.01 |

| wmf 이미지 공격을 통한 대규모 피해 우려 (0) | 2010.04.27 |

| Top 25 프로그래밍 에러 (0) | 2010.04.27 |